Die digitalen, mobilen Arbeitsplätze sind auch im Behördenumfeld gefragt: Für Geschäftsreisen, Home-Office oder Remote Work. Es braucht dafür spezifische Cyber-Security-Lösungen. Diese müssen benutzerfreundlich sein und den zeitnahen, sicheren Zugriff auf sensible Daten auch von unterwegs garantieren. Wie Sie diesen maximalen Schutz und Bedienkomfort für Ihre mobilen Behördenmitarbeitenden erreichen, erfahren Sie in diesem Blog.

Ortstermine, externe Sitzungen, Geschäftsreisen oder Teilnahme an Kongressen und Verhandlungen: Behördenmitarbeitende sind mobil und arbeiten organisations-, bereichs- oder sogar departementsübergreifend. Zudem fordern junge Berufsleute heute auch in der Verwaltung flexible Arbeitsmodelle. Möglichkeiten wie Home-Office oder Remote Work sind für sie wichtig.

Die komplette Trennung des Arbeitsplatzes vom Internet, das eine wichtige Informationsquelle in Form von Foren, Help-Seiten, Austausch mit Fachgremien, Fach- und Tagespresse oder sozialen Medien darstellt, ist für Behördenmitarbeitende im digitalen Zeitalter nicht mehr zeitgemäss und ineffizient. Die Verwaltungen sind hier also gefordert, zeitgerechte Lösungen anbieten zu können, um versierte Talente auch zukünftig engagieren zu können.

Unerlässlich sind deshalb sichere Lösungen, die abseits des Verwaltungsbüros Zugriff auf ihre gewohnte Arbeitsumgebung und ihre Dokumente erlauben. Im Spannungsfeld Sicherheit versus Benutzerkonformität geht es für die verantwortlichen Sicherheitsarchitekten in Behörden darum, eine geeignete Plattform bereitzustellen. Diese muss sich in einer von Cyber-Attacken geprägten, sich permanent ändernden Bedrohungslage behaupten können.

Grundsätzlich sind Endgeräte heute immer noch eines der bevorzugten Einfallstore der Cyber-Kriminellen. Dort können sie die sensiblen Daten stehlen oder modifizieren. Dabei werden am häufigsten Angriffsvektoren wie E-Mail (Phishing) oder klassische USB-Sticks (Baiting) eingesetzt, um in das Behörden-Netzwerk zu gelangen.

Die Risiken für die geforderten modernen mobilen Arbeitsinstrumente sind durch Exponieren der betreffenden Endgeräte noch um ein Vielfaches höher. Dies weil einerseits das betreffende Endgerät nicht mehr im IKT-Schutzperimeter mit Firewalls, IDS/IDP etc. ist. Andererseits sind die Endgeräte ja auch ausserhalb des physischen Sicherheitsperimeters und dadurch fallen auch die üblichen Zutrittsbeschränkungen zu Gebäuden oder den einzelnen Büros weg. Im Remote-Betrieb fehlen Logen-Betrieb, Videoüberwachungen oder die strikt geregelten Zutrittsberechtigungen gänzlich.

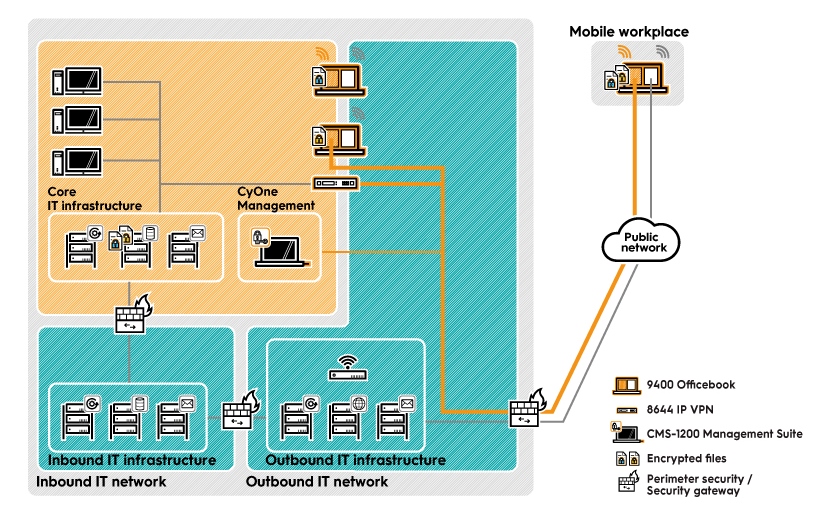

Risikomitigierend werden dafür infrastrukturtechnisch spezielle Netzwerkübergänge geschaffen. Ein mobiler Nutzer landet dabei zuerst auf einer Remote Access Zone, hat initial weniger Rechte und dadurch einen limitierten Zugang zu sensitiven Daten. Erst wenn er authentifiziert und allenfalls sein Endgerät überprüft wurde (z.B. mit EDR), wird dem Gerät der Zugang zu einer höheren Sicherheitszone gewährt. Die entsprechenden Netzübergänge sicher zu realisieren und gegenüber den sich wandelnden Cyber-Bedrohungen aktuell zu halten, stellt dabei eine grosse Herausforderung für die verantwortlichen IKT-Infrastrukturbetreiber dar.

Dies insbesondere für Organisationen innerhalb der Verwaltungen, welche sensible Daten verwalten müssen. Diese Verwaltungseinheiten brauchen einen hohen Schutz, der aber nicht auf Kosten der Benutzerfreundlichkeit gehen darf. Die hier zum Einsatz kommende Cyber Security muss deshalb zuverlässig und benutzerfreundlich zugleich sein. Ansonsten können die Arbeiten von unterwegs nicht effizient erledigt werden und die Nutzer wenden die Sicherheit nicht konsequent an. Zu oft wurden in der Vergangenheit auch in der Verwaltung benutzerunfreundliche Sicherheitsprozesse durch unzufriedene Mitarbeitende durch eine Schatten-IT mit Dokumentenkopien auf USB-Sticks oder gar Cloud-Speicher illegal ersetzt. Auf diese Weise wird das gesamte Sicherheitssystem aufs Spiel gesetzt. Das lässt sich vermeiden, wenn die komplexen Prozesse, welche die Informationssicherheit gewährleisten, optimal im Hintergrund ablaufen.

Standard-Referenzarchitekturen stossen im Behördenumfeld und im Umgang mit hochsensitiven Daten an ihre Grenzen. Eine erfolgreiche Cyber Defence bedingt in diesem Umfeld ein ganzheitlicher «Cyber Defence in Depth»-Ansatz, der die speziellen Anforderungen im Umgang mit hochsensiblen Daten zu erfüllen vermag.

Eine strikte Trennung der Betriebssysteme auf dem Client erhöht die Sicherheit auf dem Endgerät durch das Isolieren und Trennen von Arbeitsumgebungen. Damit ist jedoch ein effizientes Arbeiten in Zonen mit unterschiedlichen Klassifikationen nicht automatisch gelöst. Spätestens wenn Daten und Dokumente gedruckt und versendet oder importiert werden sollen, stellt sich die Herausforderung der geeigneten Zonenübergänge. Erst sie erlauben die übergreifende Kommunikation und den Datenaustausch und sind für eine effiziente und moderne Arbeitsweise notwendig.

Sicherheitstechnisch stellen genau diese Zonenübergänge eine grosse Herausforderung dar. Bei jedem dieser Übergänge muss streng und zuverlässig kontrolliert werden können, welche Daten und Inhalte passieren dürfen, und welche Inhalte die klar definierte Zone nicht verlassen dürfen. Zur Erhöhung der Cyber Security müssen dort zudem Daten, Dokumente und Protokolle konvertiert werden, um Schwachstellen der Datenformate und Übermittlungsprotokolle zu minimieren. Mit dieser Konvertierung werden allfällig sensible Metadaten eliminiert respektive standardisiert und ausserdem mögliche Viren beseitigt. Der Zonenübergang ist dabei als «Owner» verantwortlich für die initiale Klassifizierung der Daten und deren Überprüfung. Per Datentagging kann der Zonenübergang auch tiefer klassifizierte Daten innerhalb einer höheren Sicherheitszone verteilen und sicherstellen, dass diese Daten die Zone nur verlassen können, wenn sie nicht verändert wurden (z.B. durch Hashing). «Defence in Depth» auf einem zonierten Endgerät bedeutet also:

Das Workplace System von CyOne Security löst den Zielkonflikt zwischen maximalem Schutz und grösstmöglichem Bedienkomfort. Durch eine sichere Aufteilung der Hardware in zwei oder mehrere Bereiche können Nutzer damit bequem auf öffentlich zugängliche Informationen im Internet zugreifen, ohne dabei die internen Informationen und die IT-Infrastruktur ihrer Organisation zu gefährden. Parallel dazu läuft der sichere Zugriff auf sensitive IT-Bereiche. Das System ist einfach konfigurierbar und lässt sich in die bestehende IT-Umgebung integrieren, indem bestehende Betriebssystemumgebungen virtualisiert werden und mit einer sicheren Hardwareplattform und sicheren Zugangselementen vollständig umschliessend geschützt sind.

Um ein Betriebssystem in einer sicheren virtuellen Umgebung zu betreiben, wird ein Sicherheitsbetriebssystem (Sicheres OS) benötigt, das die Hardware (Prozessor, Festplattenspeicher, RAM etc.) in sichere virtuelle Bereiche trennt, ohne dass dabei unerlaubte Zugriffe oder Zonenübergänge entstehen. Das Sicherheitsbetriebssystem seinerseits darf nicht angreifbar sein und schützt sich vor unerlaubten Zugriffen mit Mechanismen wie Secure Boot, Secure Update und starker Authentifizierung. Für den Nutzer ist die Sicherheit unbemerkt im Hintergrund. Die zwei oder mehrere vollständig voneinander getrennte Compartments (Benutzerumgebungen) auf dem 9400 Officebook stellen sich wie zwei Fenster dar, in welchen parallel gearbeitet werden kann.

So können mit der einen Benutzerumgebung sensible interne Informationen bearbeitet werden. Diese Umgebung verbindet sich über eine gesicherte Verbindung mit der IT-Infrastruktur der Behörde und ermöglicht den Online-Zugriff auf zentrale Informationen und Applikationen. Mit der zweiten Benutzerumgebung kann sich der Nutzer mit öffentlichen Netzen verbinden und damit auch auf öffentlich verfügbare Informationen zugreifen. Beide Compartments können gleichzeitig betrieben werden, der Wechsel vom einen zum anderen erfolgt über einen einfachen Klick.

Dadurch erhalten Behördenmitarbeitende uneingeschränkte, sichere Mobilität und können so ortsunabhängig, vernetzt und effizient arbeiten, was heute in der dynamischen, digitalisierten Arbeitswelt unabdingbar ist. Als Sicherheitsverantwortliche erhalten Sie eine nachhaltige Cyber-Defence-in-Depth-Lösung, welche hilft, die Auswirkungen einer möglichen Cyber-Attacke auf die IT-Infrastruktur Ihrer Organisation zu minimieren. Durch die Härtung des Endgeräts kann der Netzübergang allenfalls einfach gehalten werden. Dies erspart Betriebskosten und Personalaufwand für den Betrieb eines komplexen Sicherheitsübergangs.

Beginnen Sie heute, Ihre Verwaltungsmitarbeitenden zu schützen, damit Sie mit Ihren Endgeräten nicht zum Einfallstor für Cyber-Angriffe auf Ihre IT-Infrastruktur werden.

Machen Sie den ersten Schritt: Analysieren Sie gemeinsam mit unseren Cyber Security-Experten Ihre aktuellen und zukünftigen Sicherheitsbedürfnisse für mobile Arbeitsplätze, damit wir Ihnen Ihre kundenspezifischen, nachhaltigen Sicherheitslösungen aufzeigen können. Jetzt kostenloses Expertengespräch anfordern!