Operational Technology (OT) steuert, überwacht und schützt industrielle Produktionssysteme und Infrastrukturen. Für das sichere Betreiben von Kritischen Anlagen und Infrastruktur ist OT daher zentral. Das hat für Energie- und Wasserversorger, Verkehrsdienstleister oder das Gesundheitswesen zwar viele Vorteile, erhöht aber auch das Risiko für Cyber-Angriffe. Es braucht eine umfassende OT Security, damit die Versorgungssicherheit nicht in Gefahr ist. Was dies für OT-Hersteller und -Anwender bedeutet, lesen Sie in diesem Blogbeitrag.

Alarm in einer Wasseraufbereitungsanlage in Florida, USA: Plötzlich entwickelt die Pumpe, die mittels Zugabe von Natriumhydroxid den pH-Wert des Trinkwassers reguliert, scheinbar ein Eigenleben. Die Chemikalie wird dem Wasser in hundertmal zu hoher Dosierung beigemischt. Zum Glück bemerkt ein Mitarbeitender des Wasserwerks den Fehler und kann ihn umgehend korrigieren. Es gelangt kein kontaminiertes Wasser ins Versorgungssystem.

Was war geschehen bei diesem Vorfall anfangs 2021? Hacker hatten sich Zugriff auf die Pumpe verschafft und deren Steuerung übernommen. Das war möglich, weil die Pumpe, wie mittlerweile viele Elemente der sogenannten Operational Technology (OT) für die Remote-Wartung ausgerüstet ist. Sie ist also mit weiteren Systemen und der IT vernetzt.

Operational Technology – zu Deutsch etwa Betriebstechnologie – bezeichnet die gesamte Hard- und Software, welche zur Kontrolle und Steuerung von industriellen Anlagen (Industrial Automation and Control Systems IACS) eingesetzt wird. Diese bestehen aus verschiedenen Arten von Geräten, Systemen, Steuerungen und Netzwerken, u.a. aus speicherprogrammierbaren Steuerungen (SPS) oder verteilten Steuerungssystemen (Distributed Control Systems DCS) sowie übergeordneten Überwachungs- und Steuerungssystemen, sogenannten SCADA-Systemen (Supervisory Control and Data Acquisition).

Im Unterschied zur IT steuert die OT physische Prozesse. Daher wird oft auch von cyber-physischen Systemen gesprochen. OT wird nicht nur in der Industrie, sondern auch in Kritischen Infrastrukturen eingesetzt. Nur wenn sie verlässlich funktioniert, stehen uns Energie, Lebensmittel, Verkehr, Kommunikation, und, wie im obigen Beispiel, Wasser 24 Stunden pro Tag und 365 Tage im Jahr zur Verfügung.

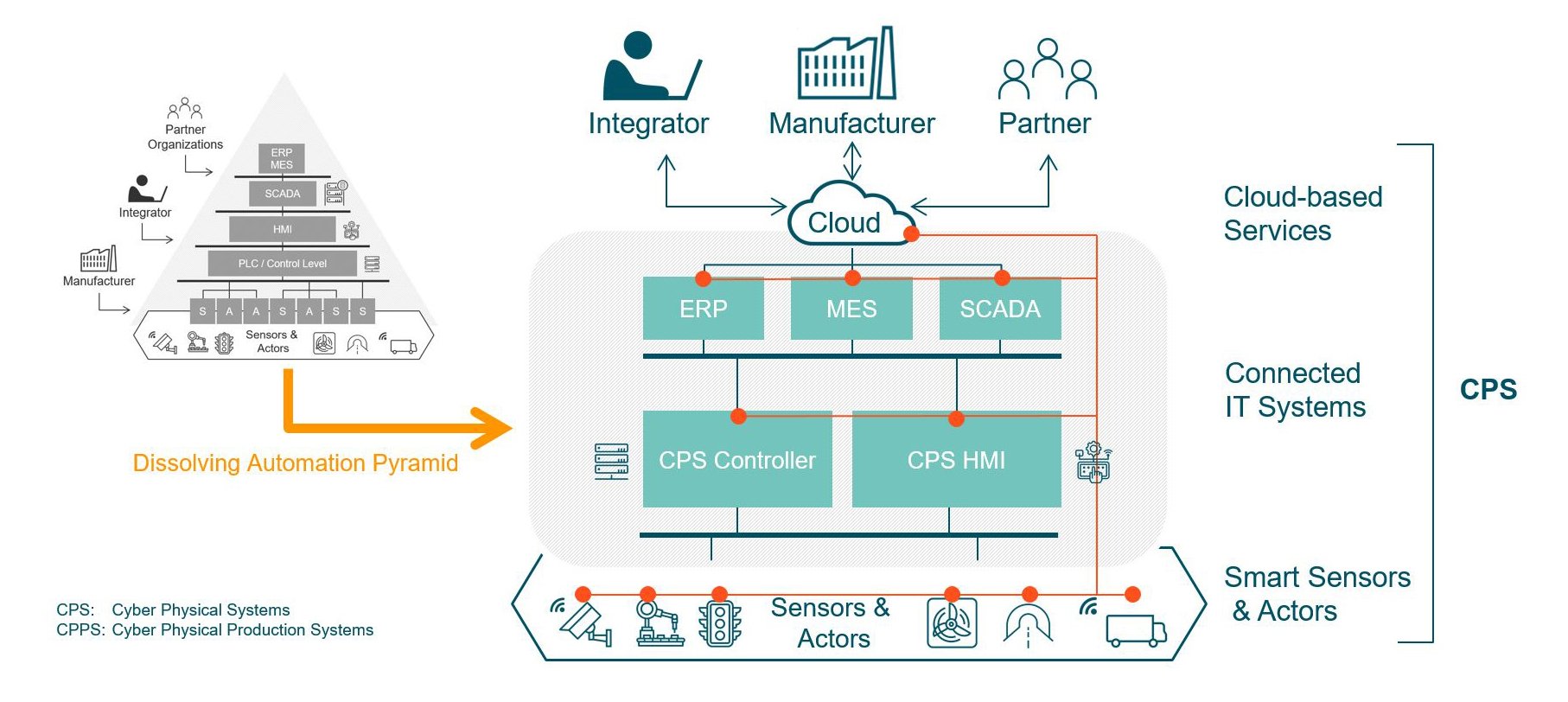

Früher war die OT strikt von der IT getrennt und die eingesetzte Technologie meistens proprietär. Diese Isolation wird heute zusehends aufgebrochen. Mit der Industrie 4.0 finden Standard-IT-Technologien in die OT Einzug. An die Stelle der vornehmlich vertikalen Integration und der meist klaren und starren Trennung von IT- und OT-Anwendungen sind hochagile und zu einem IoT-Ökosystem vernetzte Produktionssysteme getreten.

Vernetzte Produktionsinfrastruktur

Die digitale Vernetzung von IT und OT bringt neben vielen Vorteilen auch neue Gefahren mit sich. Die Verschmelzung erlaubt eine vertiefte Datenanalyse und steigert die Effizienz und Flexibilität, sie vereinfacht Prozesse und senkt dank besserer Diagnostik sowie Remote-Zugriff auch die Wartungskosten. Gleichzeitig erhöhen die zusätzlichen Schnittstellen die Cyber-Risiken markant: Die einst abgeschottete OT-Infrastruktur unterliegt plötzlich denselben Cyber-Gefahren wie klassische Datennetze, Rechenzentren und Office-IT.

Während die IT schon lange einen Schwerpunkt auf Sicherheit legt, steckt die OT Security vielerorts noch in den Kinderschuhen. Verfügbarkeit hat einen höheren Stellenwert als Sicherheit. Die Folge davon: Im aktuellen, vom Security-Anbieter Fortinet in Auftrag gegebenen Report «2025 State of Operational Technology and Cybersecurity Report» gaben 48 % der befragten Unternehmen an, in den letzten 12 Monaten seien Cyber-Kriminelle mindestens einmal in OT-Systeme eingedrungen, bei 9 % sogar mindestens sechsmal.

Werden Kritische Infrastrukturen Opfer solcher Attacken, bleibt es nicht bei wirtschaftlichen Schäden. Sicherheitslücken gefährden ganz direkt die Grundversorgung der Bevölkerung.

Damit die Grundversorgung nicht gefährdet wird, braucht es eine umfassende OT Security. Einerseits heisst das: Einzelne Geräte und Systeme für Kritische Infrastrukturen müssen

Andererseits dürfen sich Hersteller nicht auf die Sicherheit der einzelnen Komponenten beschränken. Sie müssen auch die Konnektivität und Integration der Geräte und Systeme berücksichtigen. Denn durch das Zusammenspiel aller Komponenten entsteht ein IoT-Ökosystem. Das bedarf einer übergreifenden IoT Security, die integraler Bestandteil des gesamten Systems sein muss. So minimieren Hersteller die Cyber-Risiken für ihre Produkte und Anwendungen – und verschaffen sich einen entscheidenden Wettbewerbsvorteil.

Für beide Aspekte – die Sicherheit einzelner Geräte sowie gesamter IoT-Ökosysteme – verfügt die CyOne Security über die passende Expertise. Dazu gehören unter anderem sichere Architekturen und Update-Mechanismen, Prozesse, die verifizierbar und auditierbar sind sowie eine starke Kapselung von Komponenten in Hard- und Software.

Die CyOne Security unterstützt Hersteller und Betreiber aber auch mit spezifischer IoT Security-Expertise, um höchstmögliche, nachhaltige, umfassende und insbesondere systemübergreifende OT Security zu erreichen.

Vernetzte Anlagen und Geräte können als Einfallstor für Hacker und Industriespione dienen. Damit es nicht so weit kommt, braucht es bereichsübergreifende Cyber-Risikoanalysen und individuell auf die neu auftretenden Risiken abgestimmte Massnahmenpakete. Erfahren Sie mehr in unserem kostenlosen Wissens-Update «OT – vom isolierten System zur potenziellen Sicherheitslücke».