Im Co-Referat der CyOne Security und des Medtech-Unternehmens SCHILLER an der 7. Information Security in Healthcare Conference in Cham wurde der hohe Stellenwert einer umfassenden «Security by Design» deutlich. Welche Erkenntnisse der Referent und Senior Security Consultant Reto Amstad im Austausch mit Vertretern der Schweizer Medtech-Branche gewonnen hat, erfahren Sie hier im Interview.

Im Rahmen von Sicherheitsanalysen detektieren die IoT Security-Experten der CyOne Security relevante Verwundbarkeiten in vernetzten Medizinprodukten und unterstützen Medtech-Hersteller, ihre Produkte von Anfang an umfassend gegen Cyber-Bedrohungen zu schützen.

Aktuell sind die Betreiber von vernetzter Medizintechnik verbreitet noch damit beschäftigt, eine Ist-Analyse ihrer internen Netzwerke durchzuführen. Dabei geht es in diesem ersten Schritt darum, eine Inventur zu erstellen, das heisst einen Überblick zu erhalten, welche vernetzten Geräte vorhanden sind und wie diese in die vorhandenen Netzwerke eingebunden sind. Erstaunlicherweise fehlt diese Übersicht bis anhin in vielen Fällen. Aus unseren Gesprächen mit den Betreibern sind die Gründe für diese Versäumnisse mannigfaltig und grösstenteils nachvollziehbar: Fusion von Leistungserbringern, Kosten- und Zeitdruck, die Zusammenstellung der Entscheidungsgremien und so weiter.

Eine Übersicht und damit eine vollständige Visibilität ist aus unserer Sicht zwingend notwendig, um in einem zweiten Schritt diese heute noch zu schwach geschützten vernetzten Medtech Devices mithilfe von zusätzlichen Cyber Defence Tools adäquat vor Cyber-Angriffen schützen zu können. Dieser Schutz bedingt seitens des Betreibers zusätzliche Investitionen in die Beschaffung und den Betrieb.

Zukünftig sollten vernetzte Medizin- und Labortechnikprodukte die (Cyber)-Sicherheit der Prozesse und Daten, zum Beispiel Patientendaten, durch «Security by Design» selber gewährleisten und integral unterstützen. Natürlich werden die Betreiber für diese innovativen Produkte initial etwas höhere Beschaffungskosten einrechnen müssen. Durch die höhere Cyber-Resilienz der Geräte fallen dafür aber die Kosten für einen sicheren Betrieb während der geplanten Einsatzdauer tiefer aus. Wenn für eine Betriebsdauer von fünf bis zehn Jahren die Komplexität der Infrastruktur und die heute zahlreichen umliegenden zusätzlichen Cyber Security Tools reduziert werden können, werden die höheren Anschaffungskosten mehr als amortisiert – eine lohnenswerte Abwägung für die Beschaffungsorganisationen der Betreiber.

Für die Hersteller bedeutet dies, die Sicherheit der Geräte und Prozessdaten schon in einer frühen Phase des Produktlebenszyklus miteinzubeziehen. Idealerweise werden Aspekte der Sicherheitselemente und Datenhoheit bereits beim Design des Produkts berücksichtigt.

Zentral ist das «Security by Design»-Prinzip: Hierbei geht es vereinfacht gesagt um die Berücksichtigung wichtiger Aspekte der IT-Sicherheit über den gesamten Produktlebenszyklus hinweg, also von der Produktidee bis zur Ausserbetriebnahme eines Produktes. Der Ansatz verfolgt die Prämisse, dass die notwendigen Sicherheitsmassnahmen nicht nur an der Peripherie, sondern vor allem innerhalb eines medizintechnischen Produkts, insbesondere in dessen Hard- und Software, umgesetzt werden. Diese Cyber Security-Aspekte wie zum Beispiel eine sichere Identifikation des Geräts, auditfähige Log-Informationen sowie sichere und rasche Update-Prozesse manifestieren sich interessanterweise auch in der Weiterentwicklung der entsprechenden Normen der Regulatoren. Dies begrüssen wir aus cyber-sicherheitstechnischen Überlegungen sehr.

Auch für Medtech-Betreiber lohnt es sich, die Product Cyber Security von Anfang an vom Hersteller einzufordern und während des gesamten Produktlebenszyklus zu berücksichtigen.

Laden Sie sich jetzt das Referat «Secure Healthcare Chain – Use Case eines Herstellers» herunter und erfahren Sie mehr über die Schlüsselfaktoren im Produktlebenszyklus für Hersteller und Betreiber von sicher vernetzten Medizintechnikprodukten.

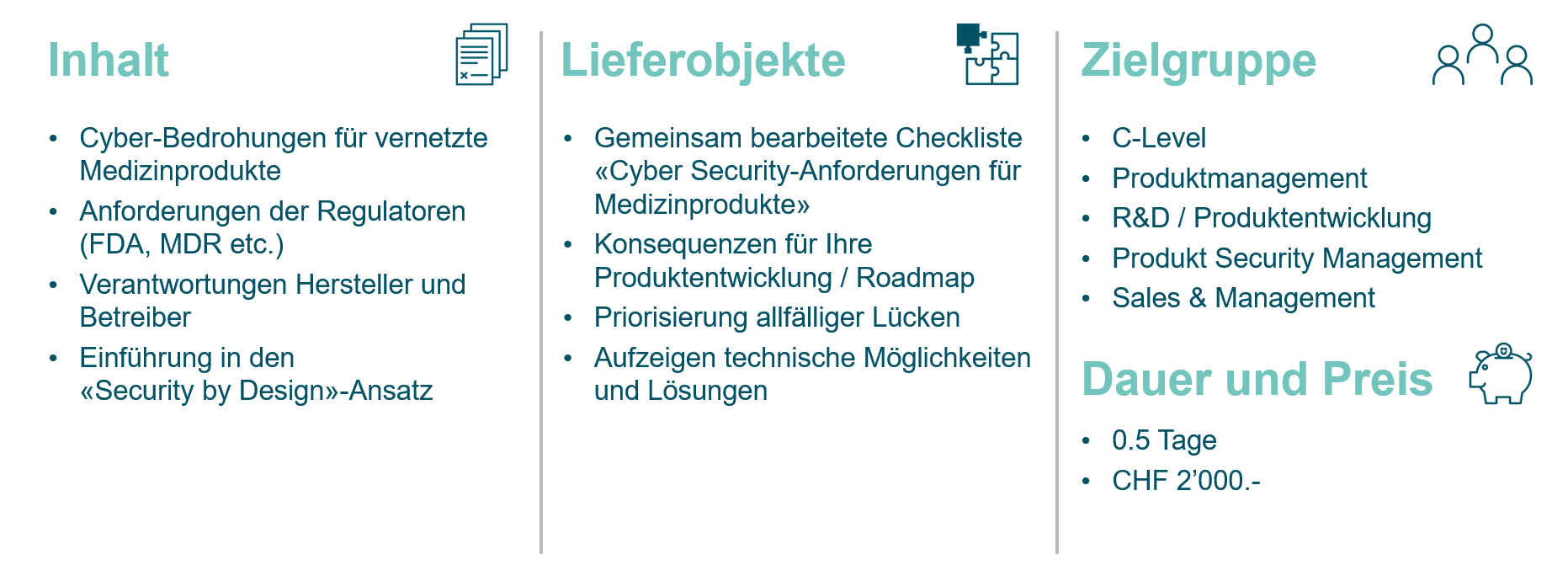

Die spezifischen Fachkompetenzen zu den drei IoT Security-Aspekten (Konnektivität, Produkt und Integration), die sich über den gesamten Lebenszyklus eines Medizinprodukts erstrecken, differenzieren sich klar von den Cyber Security-Fachkompetenzen für IT-Infrastrukturen, die sich in den letzten Jahren in den Unternehmen etabliert haben. Da die Awareness und das Know-how in Product Cyber Security bei den Medtech-Herstellern oft fehlt, bietet die CyOne Security für diese einen Einführungsworkshop an, um die Herausforderungen «Cyber-Risiken vernetzter Medtech» besser zu verstehen. Der Workshop erlaubt es einem Hersteller, in einem ersten Schritt die Herausforderungen zu erkennen und befähigt ihn, erste Lösungen grob zu skizzieren.

Reto Amstad

Senior Security Consultant

«Wir teilen unser Expertenwissen mit Ihnen und gehen im speziell für Ihr Unternehmen konzipierten Einführungsworkshop auf die Herausforderungen und Cyber-Risiken Ihrer vernetzten Medtech-Produkte ein. Erfahren Sie die Schlüsselfaktoren, um höchstmögliche und nachhaltige IoT Security zu erreichen.»