An der diesjährigen Medtech Expo in Luzern konnten sich unsere IoT-Security-Experten wieder physisch mit Entwicklern, Ingenieuren und Produktmanagern austauschen. Durch diesen direkten Dialog haben sie festgestellt: Die Vernetzung von Produkten und das Sicherstellen der Datenhoheit auf dem Gerät stellen eine Herausforderung dar. Im Expertenreferat der CyOne Security wurde die hohe Komplexität vernetzter Medizinprodukte und deren Bedeutung für die Cyber Security aufgezeigt. Erfahren Sie mehr dazu in diesem Blogpost.

Die aktive Einbindung von Diagnosegeräten ins Patientendossier, die Kontrolle von Herzschrittmachern und aktiven Implantaten per App, Medizingeräte für die Langzeitüberwachung des Patienten zu Hause – auch in der Medizintechnik ist ein starker Trend zur Vernetzung von Medizinprodukten erkennbar, und der dafür notwendige Aufbau der erforderlichen IoT-Ökosystemen ist am Entstehen. Wie in anderen Branchen, die sich der digitalen Vernetzung stellen, gibt es leider auch in der Medizintechnik immer wieder Meldungen über kritische Sicherheitsvorfälle mit lebensbedrohlichen Auswirkungen.

Zurückzuführen ist dies auf die immer noch einseitige und sehr stark ausgeprägte Fokussierung auf die Teilaspekte «Funktionalität» und «Safety» im Entwicklungsprozess. Der Aspekt Cyber Security ist bei vielen Herstellern indes zwar omnipräsent, wird aber noch immer recht stiefmütterlich behandelt, da die Vernetzung bisher nicht Ausgangslage und somit keine Bedrohung war. Die mit der Vernetzung einhergehenden neuen Bedrohungsformen sind zwar oft bekannt, doch die dafür notwendige Produkt Cyber Security-Fachkompetenz für eine geeignete Mitigation fehlt den Herstellern bisher.

Vernetzte Medizinprodukte werden während ihres gesamten Produktlebenszyklus (beispielsweise bei der Integration in die Unternehmensnetzwerke) mit drei verschiedenen Herausforderungen konfrontiert: Veränderungen, Widerstand und Schutz. Medizinprodukte müssen sich deshalb

«Sicherheit und Schutz von vernetzten Medtech-Devices beginnen beim Hersteller. «Security by Design» ist der effiziente Ansatz für einen sicheren Produktlebenszyklus.»

Eine umfassende Sicherheitsbetrachtung muss deshalb bereits in der Entwicklung des neuen vernetzten Medtech-Produktes zwingend miteinbezogen werden. Eine allfällige spätere Nachrüstung mit vergessenen Sicherheitskomponenten und -funktionen ist riskant und teuer. Sicheres Hardware- und Softwaredesign mit Validierungen und Plausibilitätsprüfungen ist Pflicht. Bei der IoT-Produktentwicklung gilt es, konsequent auf Datentrennung, Nachvollziehbarkeit, sichere Schnittstellen, Monitoring und Updatefähigkeit zu achten. Hersteller können mit geeigneten Hard- und Softwarearchitekturen updatefähige Produkte entwickeln, welche sich den sich verändernden Cyber-Risiken stetig anpassen lassen.

Auch die Betreiber sind in der Verantwortung: Bei der Evaluation eines neuen netzwerkfähigen Medtech-Devices muss genauer hingeschaut werden. Hier müssen die Betreiber kritischer hinterfragen, indem sie beim Hersteller detailliertere Angaben bezüglich den Sicherheitsaspekten Konnektivität, sichereres Produkt, Integration und Datenhaltung einfordern und prüfen – letzterer Aspekt gilt auch für den Reparatur- und Instandhaltungsprozess. Nur so kann sich der Betreiber darauf verlassen, dass seine IT / OT-Infrastruktur mit dem neu eingekauften vernetzten Medtech-Produkt nicht zum Risikofaktor wird.

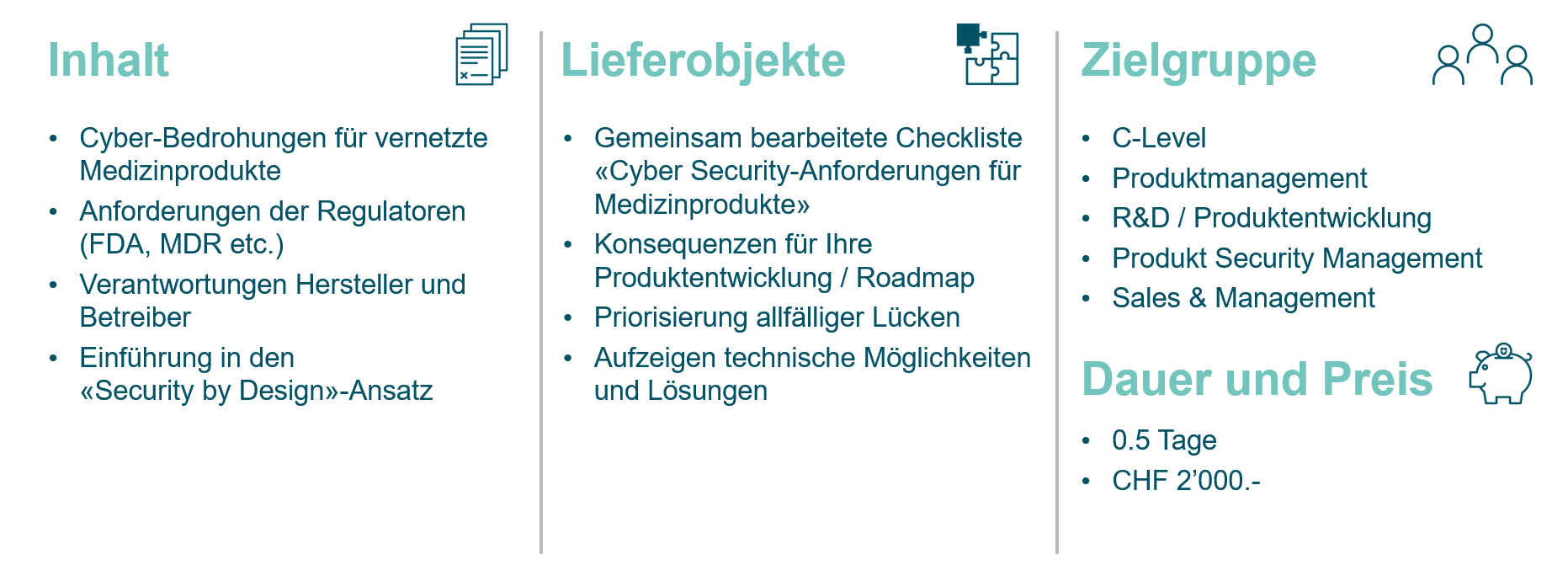

Die spezifischen Fachkompetenzen zu den drei IoT Security-Aspekten (Konnektivität, Produkt und Integration), die sich über den gesamten Lebenszyklus eines Medizinprodukts erstrecken, differenzieren sich klar von den Cyber Security-Fachkompetenzen für IT-Infrastrukturen, die sich in den letzten Jahren in den Unternehmen etabliert haben. Da die Awareness und das Know-how in Product Cyber Security bei den Medtech-Herstellern oft fehlt, bietet die CyOne Security für diese einen Einführungsworkshop an, um die Herausforderungen «Cyber-Risiken vernetzter Medtech» besser zu verstehen. Der Workshop erlaubt es einem Hersteller, in einem ersten Schritt die Herausforderungen zu erkennen und befähigt ihn, erste Lösungen grob zu skizzieren.

Ivo Steiner

Sales Manager IoT Security

«Wir teilen unser Expertenwissen mit Ihnen und gehen im speziell für Ihr Unternehmen konzipierten Einführungsworkshop auf die Herausforderungen und Cyber-Risiken Ihrer vernetzten Medtech-Produkte ein. Erfahren Sie die Schlüsselfaktoren, um höchstmögliche und nachhaltige IoT Security zu erreichen.»