IloT Security: für eine sichere Smart Industry

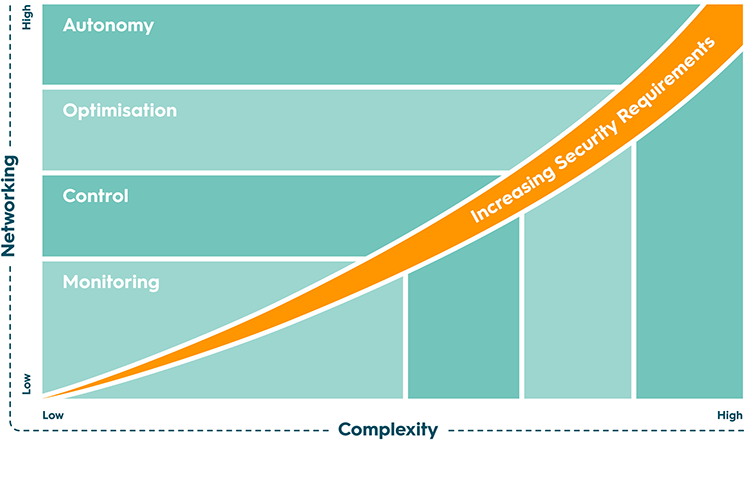

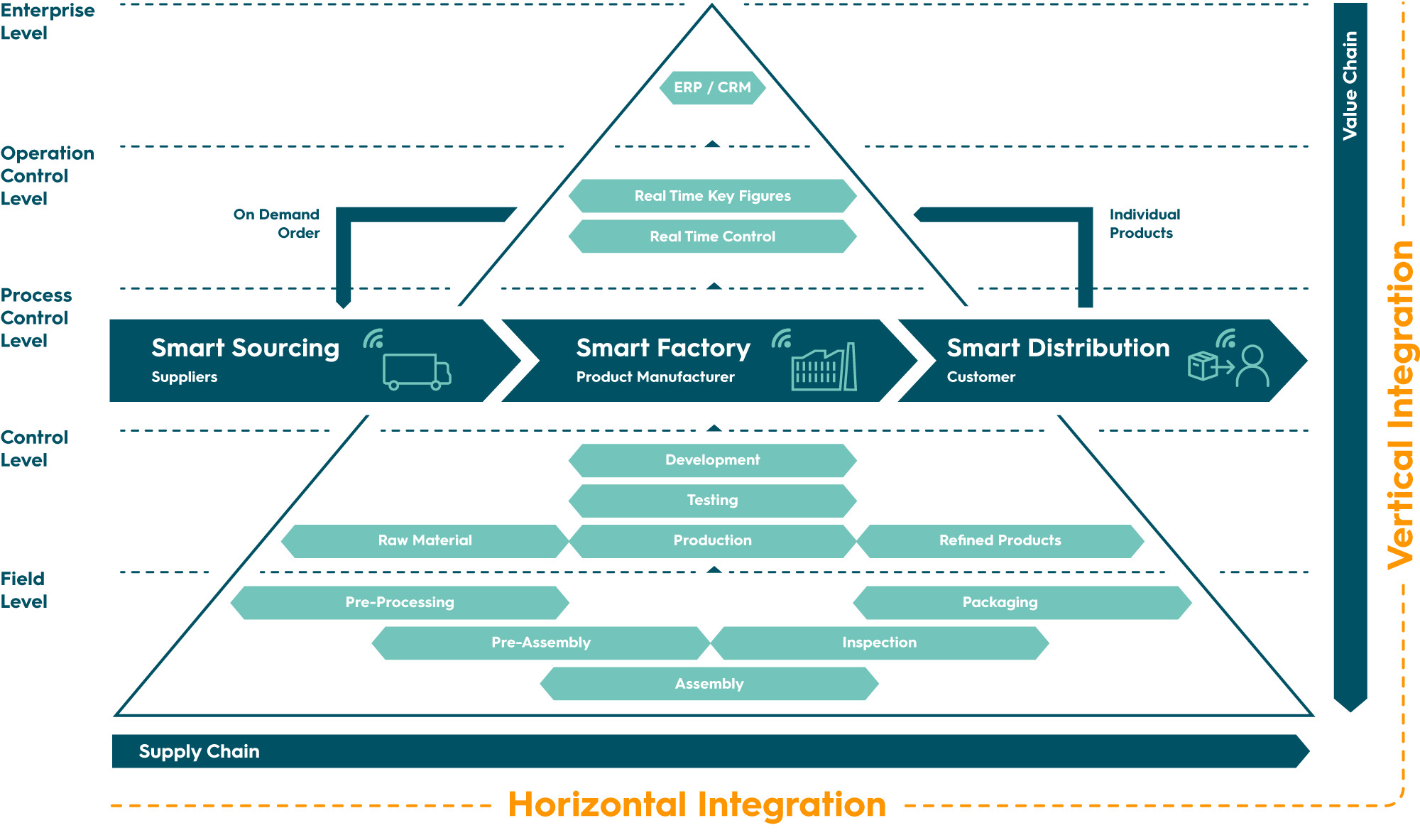

Die Digitalisierung in der Smart Industry fordert die herstellende Industrie: Damit Smart Industry nicht zu einer Risikozone wird, helfen wir der herstellenden Smart Industry mit unseren 360°-IloT Security Solutions, eine umfassende und nachhaltige IIoT Security zu erreichen.