Smart Government: IoT Security auf höchster Stufe erforderlich

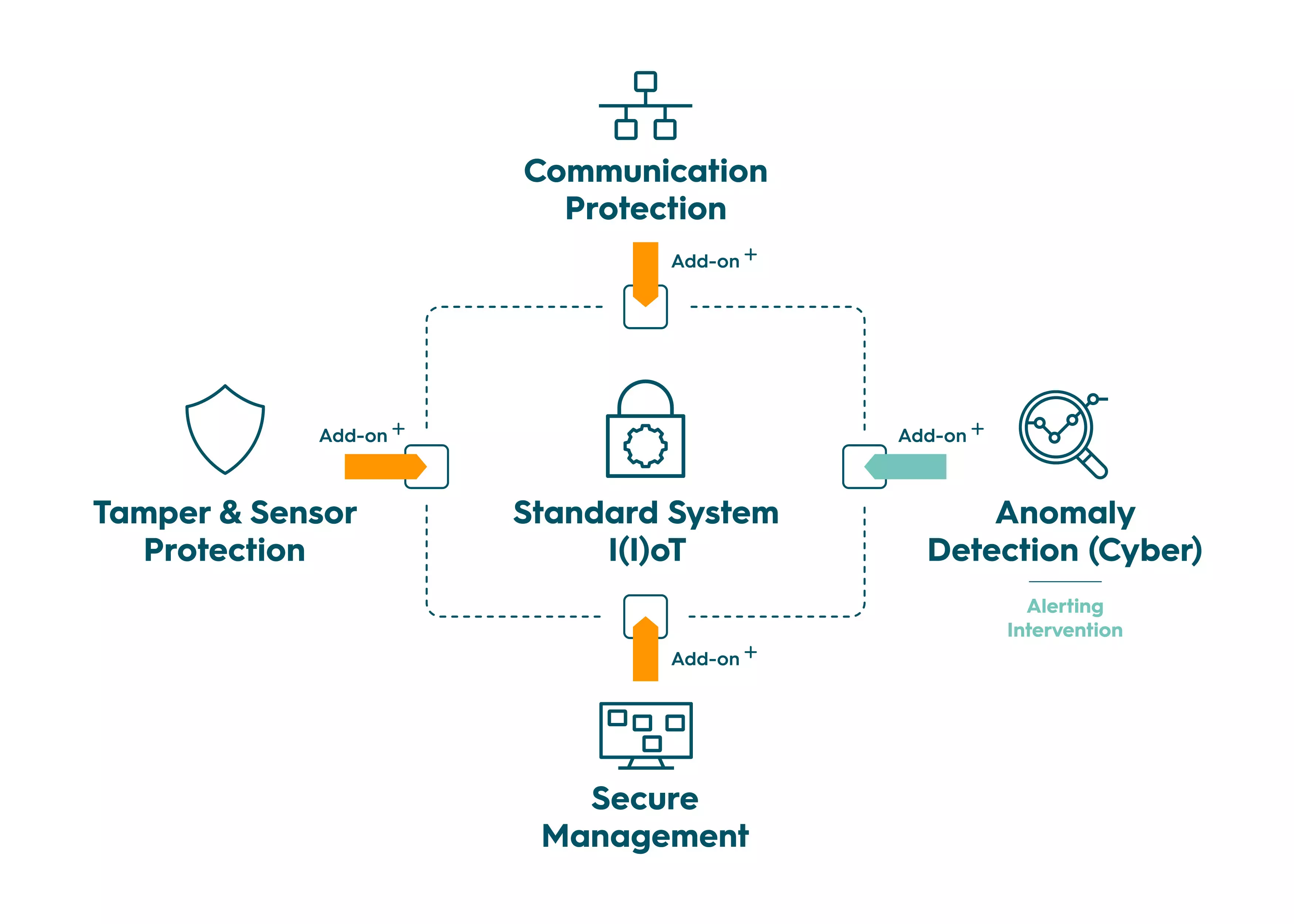

IoT im Smart Government sorgt für einen Paradigmenwechsel. Wir helfen Betreibern und Herstellern von IoT-Anwendungen für Schweizer Behörden mit unseren 360°-Sicherheitskompetenzen, intelligent vernetzte und nachhaltige IoT Security Solutions für Smart Government zu designen und sicher zu betreiben